�W�I�^�U���́A�t�B�b�V���O���[���i�U�����[���j�ƕs���v���O������g�ݍ��킹�čs����������ʓI�B�܂��A�n�[�h�f�B�X�N�̒��̃t�@�C�����Í������A�����������ɋ��i��v�����郉���T���E�F�A�B���Ĕ�Ȃ�U���ł͂�����̂́A�����E������Ƃ��W�I�Ƃ���闝�R�ɂ́A�Z�L�����e�B��̊Â�������B�p�[�g�i�[�l�ɂ́A�����̓_�܂��������ŁA�G���h���[�U�[�l�֏�����A��_��⋭����悤�Ȃ���Ă����߂���B |

�@��N1�N�Ԃɔ��o�����W�I�^�U���ɂ���ƁE�e��@�ւ̔�Q������23���B���o���́A���\��������110�����߂��ɋy�ԁB���ڂ������̂́A���̂���18�����O������̎w�E�ŏ��߂Ĕ�Q�ɋC�Â����Ƃ��������ł���B

�@�g�����h�}�C�N���̕ɂ��ƁA���Ђ��˗����čs���������Ń}���E�F�A���������o��������̑����́A�����˗���5�J���ȏ�O�ɍŏ��̐N���������Ă����Ƃ����B�܂��A�S��������̖�1/4�ŕW�I�^�U���̍��Ղ���������Ă���B����I�Ȓ����˗��Ƃ����_�ő�����������čl����K�v�͂��邪�A�����_�ɂ����Ă��łɃ}���E�F�A�N���������Ă���G���h���[�U�[�l�����Ȃ��Ȃ��͂����B

�@�W�I�^�U��������������w��ɂ́A�f�[�^��l���ɐg����郉���T���E�F�A�̓o��ɂ���āA�U���҂����K�I���v�₷���Ȃ����Ƃ�������������B�����T���E�F�A�Ƃ́A����PC�����b�N������A�l�b�g���[�N���̃t�@�C�����Í������g�p�s�\�ɂ��������ŁA���ɖ߂����Ƃƈ��������ɐg��������߂�s���\�t�g�̑��́B��ƌo�c�҂Ȃǂ̐g����ړI�̗U�������퉻���钆��Ă𒆐S�ɁA��Q�z���N�ԏ\�����h���ɋy�Ԉ��Y�Ƃɐ������Ă���Ƃ����B

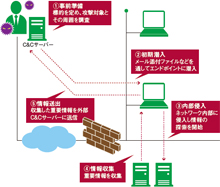

�@�W�I�^�U����Ƃ��āA���В�Ă������̂����d�h��Ƃ����l�������B�Z�L�����e�B��Ƃ��ăG���h�|�C���g�ւ̃A���`�E�C���X�������L�����y���Ă��邪�A���ꂾ���ł͕W�I�^�U����h�����Ƃ͓���B�A���`�E�C���X�ɂ��h��͊��Ɍ��m���ꂽ�}���E�F�A���Ɋ�Â��čs���邪�A�W�I�^�U���̏ꍇ�A�V���ȃ}���E�F�A�����������ōU�����J�n���邱�Ƃ���ʓI�����炾�B�W�I�^�U���́A�@���O�����A�A���[���Y�t�t�@�C�����ɂ��l�b�g���[�N�ւ̐N���A�B����Ȃ�����N���A�C�d�v���̎��W�A�D�d�v���̊O���ւ̑��M�Ƃ����v���Z�X�ōs���邱�Ƃ���ʓI�ł���B���̑�Ƃ��ẮA�@������A�A������A�B�o����A�C�f�[�^�ۑS�Ƃ����l�̃t�F�[�Y�ōs�����Ƃ����ʓI���B

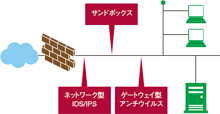

�@������Ƃ́A�C���^�[�l�b�g�ƎГ��l�b�g���[�N�̋��E��G���h�|�C���g�ɂ����ă��[������M��Web�A�N�Z�X�ʐM���`�F�b�N���A�l�b�g���[�N���������d�g�݂̑��́B�C���^�[�l�b�g�Ƃ̋��E�ɐݒu���ꂽ�t�@�C�A�E�H�[�������̖��̂Ƃ��蕻�Ƃ���Ȃ�A������͕������x������Ď��J�����ƍl���邱�Ƃ��ł���B

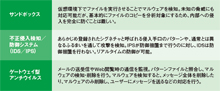

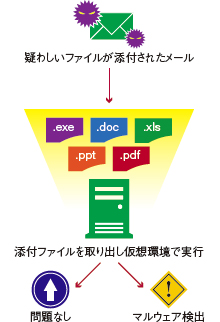

�@������ɂ����Ă܂����ڂ������̂��A��M���[���ɓY�t���ꂽ�t�@�C�������z���Ŏ��s���A���̂ӂ�܂������ɂ߂邱�ƂŃ}���E�F�A�����m����u�T���h�{�b�N�X�v�ƌĂ��d�g�݂��B�T���h�{�b�N�X�iSandbox�j�Ƃ́A�q�������̗V�я�ł��鍻����Ӗ����錾�t�B�V�X�e������u�����ꂽ����p�ӂ��A�����Ńt�@�C�������R�ɂӂ�܂킹�邱�Ƃ��炱�̖����t����ꂽ�Ƃ�����B

�@�T���h�{�b�N�X�͖��m�̃}���E�F�A���m���\�����A�c�O�Ȃ��疜�\�Ƃ����킯�ł͂Ȃ��B���͂Ɉ��̎��Ԃ��K�v�ł���A�Ɩ��Ɏx��������Ȃ����߂ɂ��t�@�C���̃R�s�[�͑Ώۂɂ��邱�Ƃ���ʓI�����炾�B�܂�}���E�F�A�����m�����Ƃ��ɂ́A���łɃI���W�i���̓G���h�|�C���g�ɓ��B���Ă���̂��B�T���h�{�b�N�X�́A�l�b�g���[�N�����ւ̃}���E�F�A�N�������������m�邱�Ƃ��ł���D�ꂽ�d�g�݂����A���ꂾ���ł͏����m���Ɏ�邱�Ƃ͂ł��Ȃ��B�܂��A���z���ł͋�����ς���Ƃ����i�������}���E�F�A�̓o�����

��Ă��邽�߁A�����E�o��������킹�čs�����Ƃ���ɂȂ�B

�@������ɂ͂��̂ق��ɁA�s���N�����m�^ �h��V�X�e���iI D S�^IPS�j�A�Q�[�g�E�F�C�^�A���`�E�C���X�AWindows 10�ɂ���������関�m�̃v���O�����̎��s����Ȃǂ�����B

�@�G���h�|�C���g�^�A���`�E�C���X�͌y���ȓ��쐫�Ƃ̗��������߂��邽�߁A�Z�L�����e�B�@�\�݂̂�Nj�����͓̂���B�Q�[�g�E�F�C�^�ł���Γ���̌y�������l�����邱�ƂȂ��ō������̃Z�L�����e�B�@�\��ł��邱�Ƃ���A������i�߂�G���h���[�U�[�l�����Ȃ��Ȃ��B�G���h�|�C���g�ƃQ�[�g�E�F�C�ɈقȂ鐻�i�����邱�ƂŁA��d�`�F�b�N���\�ɂȂ�Ƃ��������b�g�������Ă���B

�����A�u�T���h�{�b�N�X�ƃN���E�h�o�b�N�A�b�v�����ʓI�@�W�I�^�U���ƃ����T���E�F�A�̍ŐV��v�� �{�����䗗�������� �����A�u�T���h�{�b�N�X�ƃN���E�h�o�b�N�A�b�v�����ʓI�@�W�I�^�U���ƃ����T���E�F�A�̍ŐV��v�� �{�����䗗��������

|