| 東京五輪の開催は、日本におけるセキュリティ対策への意識を高めています。また、外的な要因で必要に迫られているモバイルワークや在宅ワークでも、セキュリティ対策は必須の課題です。そこで今回の特集では、小規模オフィスから中堅中小企業で必要なセキュリティ対策への理解を深める知識を紹介します。次世代ファイアウォール、スイッチ、ルーターなどのネットワークに関するセキュリティ対策について、できるだけ簡単にお伝えします。 |

複雑化するサイバー攻撃から重要な情報資産を守るうえでは、インターネットとの接続点でネットワークを防御するゲートウェイセキュリティと、ネットワークに接続された情報端末を防御するエンドポイントセキュリティという二方向からの取り組みが大切だ。まずはゲートウェイセキュリティから具体的な対策を見ていきたい。

現在、企業のネットワークセキュリティは大きく二つの方向から考えることができる。インターネットとローカルなネットワークの接点で通信情報の出入りを監視するゲートウェイセキュリティと社内の情報端末の保護を目的とするエンドポイントセキュリティである。マルウェア検知など双方の機能には重なる部分も多いが、それは決して無駄なことではない。一般的なアンチウイルスの併用は干渉などの弊害につながるが、入り口と端末における二重の検疫・防御態勢はセキュリティレベルの向上に確実に貢献するからだ。また、モバイルワーク・テレワーク普及に伴う、職種を越えたPC持ち出しの一般化も見落とせないポイントだ。エンドポイントセキュリティが注目される背後には、ネットワーク管理者の目が行き届かない持ち出し端末のセキュリティ担保という課題もある。

まずはゲートウェイセキュリティから見ていこう。その基本となるのが、インターネットとローカルなネットワーク領域の接続点に配置されるファイアウォールによる防御だ。その直訳は「防火壁」で、ネットワークセキュリティの分野ではあらかじめ設定したルールに従い、通信を制御する役割を担うことになる。

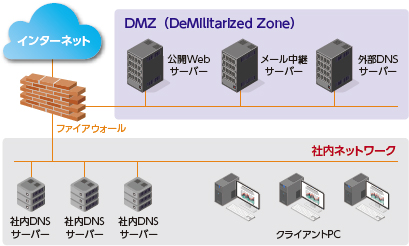

ファイアウォールの提供形態は、専用アプライアンスやルーターといったハードウェアのほかソフトウェアもあり多様だ。またインターネットとローカルネットワーク領域の中間に緩やかなルールが適用されるDMZ(Demilitarized Zone:非武装地帯)と呼ばれるセグメント(区域)を挟むことが一般的で、そこにWebサーバーなどの機器が配置される。

ファイアウォールによる通信制御でまず挙げられるのは、ポートの開閉による方法だ。ポートとはネットワークでデータをやり取りする際の扉のようなもので、メールを受け取る扉、Webページを見る扉などそれぞれ役割が割り振られている。そのため、特定のポートを閉じることで、例えば外部のWebブラウザーからネットワーク内の情報資産をのぞき見られる心配がなくなる。同様の機能はPCに実装されたファイアウォールにも備わっているが、ネットワークのファイアウォールの場合、さらに特定のIPアドレスからの接続可否もルールに加えることができる。

またファイアウォールは、グローバルIPアドレスとプライベートIPアドレスを変換する役割も担う。例えば外部のWebサイトにアクセスした端末のIPアドレスが外部に筒抜けになることを防止できる。

最小限の構成の場合、ファイアウォールにはこれらの機能が実装されていることが一般的だ。これによりネットワークに一定の安全性は担保されるが、これだけでは、Webサイトに組み込まれたウイルスへの感染や、メール添付ファイルを装ったマルウェアによる攻撃を防御することはできない。そのため現在、ゲートウェイセキュリティにはさまざまな機能が登場している。

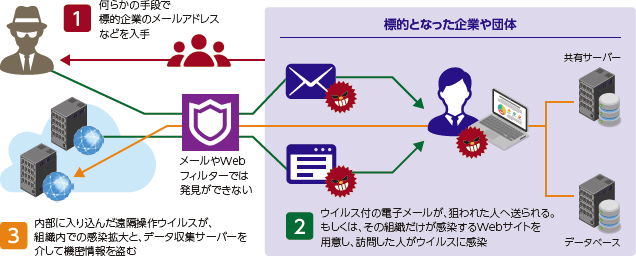

ここで簡単にサイバー攻撃について振り返っておこう。企業の情報資産を狙った攻撃としてまず挙げられるスパイウェアは、多くの場合、メール添付ファイルやインターネット上のダウンロードファイルを装ってエンドポイントに侵入する。そのあと、エンドポイントを拠点にネットワーク上の情報資産を収集し、攻撃サーバーに送信する。またボットウェアと呼ばれるウイルスに感染した端末は、DoS攻撃をはじめとする標的型攻撃の踏み台として悪用されることになる。

これらの脅威からローカルネットワークを守るゲートウェイセキュリティには以下のようなタイプがある。

●プロキシサーバー型ファイアウォール

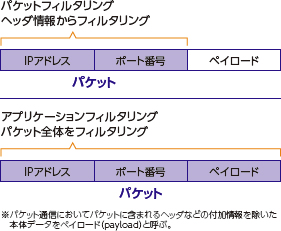

一般的なファイアウォールは、IPアドレスというパケット通信の送り状の部分を参照して通信情報の出入りをチェックする。それに対し、通信の中身まで検査して不正を発見、防止するのがプロキシサーバー型ファイアウォールだ。

この方法はアプリケーション型とも呼ばれ、例えば特定キーワードを設定しておくことで、内から外への情報漏えいやギャンブルサイトなど勤務中の閲覧が適切ではないWebサイトへのアクセスを制御することも可能になる。一方で検査対象のデータ読み込み量が増えるため、通信速度に影響が出やすいというデメリットもある。プロキシサーバー型の提案では、ネットワークのトラフィック量に見合った機器の選定が大切になるだろう。

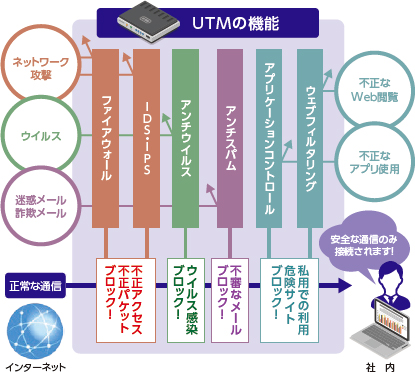

ファイアウォールだけではより高度化するサイバー攻撃からローカルネットワークを守るのは難しい。しかし高度な攻撃に対応する機能を個別にそろえようとすると、コストも管理の手間も大きなものになる。こうした中注目されているのが、ゲートウェイセキュリティに関連する高度な機能を一台のきょう体に統合したUTM(Unified Threat Management:統合脅威管理)だ。その主な機能を見ていこう。

●IPS/IDS

IDS(Intrusion Detection System:不正侵入検知システム)は、外から内に入る情報通信をリアルタイムで監視し、不正なアクセスを検知した際は管理者に通知する。検知には大きく二つの方法がある。一つは事前登録した不正なアクセスパターンに基づく「シグネチャ型」、もう一つは正常なパターンに合致しないアクセスをピックアップする「アノマリ型」だ。前者は未知の脅威への対応は困難だが、後者は未知の脅威にも対応するというメリットの一方、誤検知も多くなるというデメリットを持つ。

IDSが不正侵入を検知・通知するだけなのに対し、遮断というアクションまで伴うのがIPS(Intrusion Prevention System:不正侵入防止システム)だ。検知後のタイムラグが発生しないというメリットの一方、誤検知のリスクはより大きなものになる。

またIPS/IDSは、内から外の情報通信の監視も行う。そのため、侵入したスパイウェアによる情報資産の持ち出しを水際で検知してブロックすることも可能になる。

●未知のウイルス対策(サンドボックス)

ゲートウェイであれ、エンドポイントであれ、ウイルス検知はデータベースを参照して行うのが一般的だ。シグネチャ型と呼ばれるこの方法は、新種ウイルスを検知することは不可能だ。この問題を解決するのが、隔離された仮想環境でプログラムを実行し、振る舞いを検査する「サンドボックス」と呼ばれる方法だ。

ただしこの方法も万全ではない。サンドボックスでの分析は時間が掛かるため、検査はファイルのコピーで行うのが一般的だ。その第一の理由は分析完了前に、エンドポイントに到達したマルウェアが活動を開始する可能性があることだ。また、一定時間を経て活動を開始するマルウェアの検知は難しいという課題もある。

●感染端末遮断ソリューション

UTMの中には、IT資産管理やネットワークスイッチと連携し、ウイルスに感染したエンドポイントを隔離する機能を備える製品もある。ローカルネットワーク上のエンドポイントからサーバーなどへの不審なアクセスや外部への不信な通信を検知し、端末をネットワークから遮断することが基本的な考え方になる。

●Webコンテンツフィルタリング

インターネット上には、ギャンブルサイトやポルノサイトのように業務中のアクセスが不適切なサイトのほか、個人情報の収集やマルウェアのダウンロードを目的とするサイトが存在する。Webコンテンツフィルタリングは、一定のポリシーに基づき、不適切なサイトへのアクセスを制限することで、組織の生産性を高め、より高度なセキュリティを実現する。SNS投稿による情報漏えい防止という観点から、この機能に注目する企業も多い。

●アンチボットネット

標的型攻撃の踏み台としての悪用を目的としたボットウェアに感染したP Cは、動作の不安定化や処理速度の低下といった影響が現れるが、見かけからその判断を下すのは難しい。アンチボットネットは、通信ログ分析を通し、ボットウェアへの感染を発見し、C&Cサーバーと呼ばれる外部サーバーとの通信やDoS攻撃をシャットアウトする。

そのほかUTMはアンチスパム、IPsec-VPN、SSL-VPNなどの機能を備えることが一般的だ。

続き、「巻頭特集 安心・安全なネットワーク環境の提案を目指す! ネットワークセキュリティ入門!」は 本誌を御覧ください 続き、「巻頭特集 安心・安全なネットワーク環境の提案を目指す! ネットワークセキュリティ入門!」は 本誌を御覧ください

|