| �V�^�R���i�E�C���X�̊����g��́A����܂ł̊�Ɗ��������ꂩ�畢�����Ƃ��Ă���B���{�ł́A�O�o�̎��l�v���ɂ��A�Ȃ������I�Ƀ��o�C���E�e�����[�N�ւ̈ڍs���s���Ă���B�����̂Ȃ���Ƃ́A�x�Ƃ�]�V�Ȃ�����A�����I�ɂ͔p�Ƃ̊�@�������Ă���̂��B�����ŋƖ����~�߂Ȃ����o�C���E�e�����[�N�����H���邽�߂ɂ͉����K�v�Ȃ̂������E�|�E�~�̃v�����ōl���Ă݂����B�����g�傪�I�������Ƃ��Ă��A���o�C���E�e�����[�N�́A��������Ă����ׂ��ۑ�ƌ�����B�p�[�g�i�[�l�ɂ́A�����̎��ƌp��������������Ă����߂��Ă���B |

���o�C���E�e�����[�N�̒�Ăɂ����āA�܂������������̂��Г��V�X�e���ւ̃Z�L���A�Ȑڑ����@�̊m�����B��y�ȓ����v�����Ƃ���VPN�iVirtual Private Network�F���z��p���j������B��̓I�ȓ�����i�ɂ̓��[�^�[�Ȃǂ̐�p�l�b�g���[�N�@��𗘗p����ق��ANAS�iNetwork Attached Storage�j�Ȃǂ̎��Ӌ@��̋@�\�𗘗p������@������B

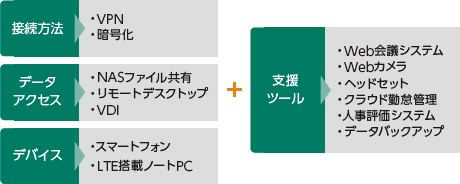

�@�ߔN�A���o�C���E�e�����[�N��Ă�VPN�ƃ����[�g�f�X�N�g�b�v�̑g�ݍ��킹����ʉ����Ă���B�Ƃ��낪�A���炽�߂Ă��ꂼ��̖���������ƁA���M�������ē�����͈̂ӊO�ɓ���B����̓��o�C���E�e�����[�N��Ă��u�ڑ����@�v�u�f�[�^�A�N�Z�X�v�u�f�o�C�X�v�Ƃ����O�w�̃��C���[�ɐ蕪���A�܂��́A���ꂼ��̖������Ċm�F�������B���̂����Ńp�[�g�i�[�l�̃N���X�Z����Ă̊ϓ_����́A�N���E�h�ΑӊǗ����͂��߂Ƃ���֘A���ނ̒�Ă�����ɓ��ꂽ���B����͂���3�{1�̗v�f����{�ɁA���o�C���E�e�����[�N���l���Ă݂�B

�@�܂��̓A�N�Z�X��i����l���Ă������B�ɘ_����A�茳��PC���C���^�[�l�b�g�o�R�ŎГ��l�b�g���[�N�ɂȂ���A�����ɃI�t�B�X�Ɠ��l�Ƀt�@�C���̋��L���\���B�������C���^�[�l�b�g�Ȃǂ̌��O�Ԃ𗘗p����ʐM�́A�f�[�^���e�̓�����A��������U�����s���A�N�Z�X�Ȃǂ̃��X�N�ɒ�������B

�@���ĉ��u�n�Ԃ̃f�[�^�ʐM�́A��������S�ɐ�L�����p�������p����邱�Ƃ���ʓI�������B�����ł����Z�@�ւ��e�ʃf�[�^�̂���肪������ƑԂ̊�Ƃł͐�p�������p����Ă��邪�A���̕��@�͐�p���Ō��ꂽ���_�Ԃɂ����K�p�ł��Ȃ������A�����R�X�g���K�v�ɂȂ��Ă��܂��B

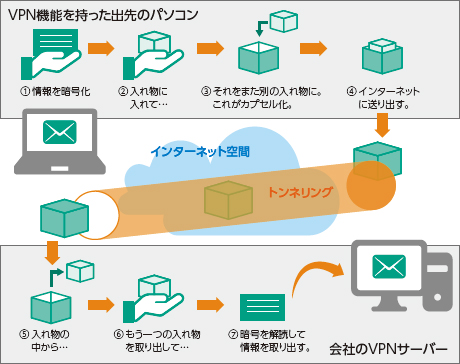

�@���̖�����������̂��A���O�Ԃ�����������p���ł��邩�̂悤�Ɉ��S�ɗ��p���邱�Ƃ��\�ɂ���VPN�Ƃ����l�����ł���BVPN�Ɍ����Ȓ�`�͂Ȃ����A��{�I�ɂ͈ȉ��̎O�̗v�f���琬�藧���Ă���B

���g���l�����O

�@�ʐM�p�P�b�g�ɂ͂��ꂼ�ꈶ���t������邽�߁A���O�Ԃ𗘗p����A���ꂪ�N���Ẵf�[�^�ł��邩�͒N�̖ڂɂ����炩�ɂȂ�B����ɑ��A�ʐM�p�P�b�g���قȂ�v���g�R���ɂ��e��ŕ�ݍ��݁A�J�v�Z�������邱�ƂŁA���z�I�Ȑ�p�o�H�����o���̂��g���l�����O�̊�{�I�ȍl�������B�葤��VPN���u�́A��M�����J�v�Z������{���̒ʐM�p�P�b�g�����o���A�{���̈���Ƀf�[�^���n�����ƂŒʐM�̈��S����S�ۂ���B

������

�@�J�v�Z�����ɐ旧���A�ʐM���e�∶��͈Í��������B����ɂ��A��������Ă��f�[�^���e�Ȃǂ̔��ǂ͍���ɂȂ�B�Í������ꂽ�f�[�^�͎葤VPN���u�ŕ�������������PC�E�T�[�o�[�Ɏn�����B

���F��

�@VPN�ł́A�J�v�Z�������ꂽ�p�P�b�g�ɔF�؏�t���������邱�Ƃ���ʓI���B����ɂ��A�s���A�N�Z�X���Ւf�����Z�L���A�ȒʐM������������B

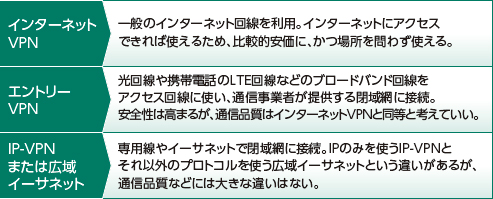

�@���O�Ԃ̗��p��O��Ƃ����C���^�[�l�b�gVPN�̏ꍇ�A���R�������X�N�����S�Ƀ[���ɂȂ�킯�ł͂Ȃ��B�܂����ԑтɂ���ẮA�v���悤�ȒʐM���x�������Ȃ��Ƃ�����������B���̂��߃C���^�[�l�b�gVPN�̂ق��A�G���g���[VPN�AIP-VPN�ȂǁA�ڑ����@�̖ړI�ɉ������g���������i��ł���B

�@�������ȒP�ɐ�������ƁA���ׂĂ̌o�H�Ō��O�Ԃ𗘗p����C���^�[�l�b�gVPN�ɑ��A�ʐM���Ǝ҂�����IP�Ԃւ̐ڑ��̂��O�Ԃ𗘗p����̂��G���g���[VPN�A���ׂĂ̌o�H���p���Ō��Ԃ̂�IP-VPN�ƌ�����B

�@�����̒��ŁA���o�C���E�e�����[�N�̑I�����ɂȂ�̂��C���^�[�l�b�gVPN�ƃG���g���[VPN�ɂȂ�B�G���g���[VPN�́A�ǂ�����ł��e�ՂɃA�N�Z�X�ł���C���^�[�l�b�gVPN�ƁA�ʐM�L�����A�̕�Ԃ𗘗p���邱�Ƃō��x�ȃZ�L�����e�B���S�ۂ����IP-VPN��“�����Ƃ����”�̒�Ăł���B�������A�ʐM���x�͕�Ԃւ̃A�N�Z�X����̐ڑ��ɍ��E����邽�߁A����قǑ����Ȃ��B

�@����VPN�����ɂ��Ă���̓I�Ɍ��Ă������B�����[�g�A�N�Z�X���́A�����u���E�U��A�v���P�[�V�����Ɏ������ꂽVPN�@�\�𗘗p���邱�Ƃ���ʓI���B�Г��V�X�e�����ɂ�����VPN�ڑ��̎M�Ƃ��Ă̖����̓��[�^�[���i���S�����Ƃ���ʓI�B����Ƀt�@�C�A�E�H�[���@�\�������鐻�i�𗘗p���邱�ƂŁA���Z�L���A�ȊǗ����\�ɂȂ�B

�@�܂�VPN�̎M�Ƃ��Ă̋@�\�𓋍ڂ���NAS���i������B���K�͂ȃG���h���[�U�[�l���[�����烂�o�C���E�e�����[�N���n�߂悤�Ƃ���ꍇ�ANAS���i�̕t���@�\�̊��p���I�����̈�ɂȂ�͂����B

�@�����Œ��ӂ������̂��AVPN�����ɂ���Đ��܂��V���ȃZ�L�����e�B�B�C���^�[�l�b�gVPN��G���g���[VPN�́A���ǂ�����ł��Г��V�X�e���ւ̃X���[�Y�ȃA�N�Z�X���\�ɂ���B���������������AIT�Ǘ��҂̖ڂ��͂��Ȃ��[�����Г��V�X�e���Ɏ��R�ɃA�N�Z�X�ł���悤�ɂȂ邱�Ƃɂق��Ȃ�Ȃ��B

�@�Ⴆ�A�l�b�g�J�t�F��PC��A���`�E�C���X����Ă��Ȃ��[������̃A�N�Z�X�́A�傫�ȃ��X�N�ɂȂ���B���̉����ɂ͉^�p���[������ɉ����AIT���Y�Ǘ��E�N���C�A���g�^�p�Ǘ��\�t�g�����Ȃǂ̑��߂���B���ȕւȕ��@�Ƃ��āA�ꕔ��VPN���[�^�[���i�����ڂ���Z�L�����e�B�@�\�̊��p�ɂ����ڂ������B

�@�����[�g�A�N�Z�X�[����OS�o�[�W�����̍X�V�Ȃǂ��`�F�b�N����u�N���C�A���g�`�F�b�N�v�i�N���C�A���g�`�F�b�J�[�A�z�X�g�`�F�b�N�j�A�����[�g�A�N�Z�X�[�����̃L���b�V����ڑ���Ɏ����I�ɏ�������u�L���b�V���N���[�i�[�v�i�L���b�V���N���[�j���O�A�L���b�V���N���[���A�b�v�j�Ȃǂ̋@�\�B�����𓋍ڂ��郋�[�^�[���i��I�肷�邱�ƂŁAVPN�ڑ��ɂ�������̃Z�L�����e�B��S�ۂ��邱�Ƃ��\���B�G���h���[�U�[�l�̏ɉ������A�K�ȃZ�L�����e�B��̒�Ă��s�������B

�@���̂ق��̐ڑ����@�ł́A�o���Ƀ\�t�g�E�F�A���C���X�g�[��������@��N���E�h�T�[�r�X����邱�ƂŁA���[�^�[�Ȃǃn�[�h���i�𗘗p���邱�ƂȂ��Z�L���A�ȒʐM���m��������@����

��B�Ǝ������Ń����[�g�f�X�N�g�b�v�����uRemoteView�v�Ȃǂ����̑��ŁA��p�n�[�h��K�v�Ƃ��Ȃ����Ƃ���A��r�I���K�͂ȃG���h���[�U�[�l�̏ꍇ�A��p�Ό��ʂň��̃����b�g�����҂ł���B

�����A�u�ً}���W�I�@���o�C���E�e�����[�N�̏��E�|�E�~�v�� �{�����䗗�������� �����A�u�ً}���W�I�@���o�C���E�e�����[�N�̏��E�|�E�~�v�� �{�����䗗��������

|